침해사고 시나리오

2018년 9월 24일 2018 평창 올림픽 개회식이 열리기 전날, 조직위원회로부터 올림픽 입장권 담당자인 OOO씨 앞으로 메일이 도착했다. 올림픽 경기 일정이 업데이트 되었다는 내용이다.

OOO씨는 해당 메일의 첨부파일 “Olympic_Session_V10”을 확인하고 홈페이지에 일정을 업데이트 했다.

다음 날 평창 올림픽 공식 홈페이지 서버가 중단되었고, 현장에 있던 PC들이 잇따라 중단되는 사고가 발생했다. 보안팀은 사고 발생 직후 최초로 감염된 것으로 추정되는 PC의 메모리를 덤프 하였다.

단서

- 첨부파일 V10 'Olympic_Session_V10'

- 메일을 통해 감염

OlympicDestroyer_Volatility Contest 2018 풀이

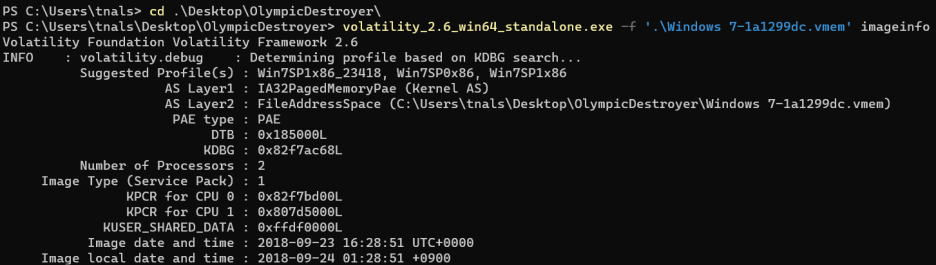

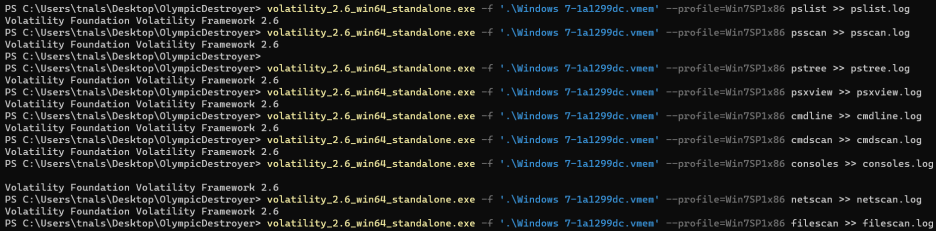

imageinfo 명령어 를 통해 이 메모리 덤프가 어떤 이미지의 것인지 추측

suggested profile의 목록 중 아무거나 짧은거 하나 골라 사용

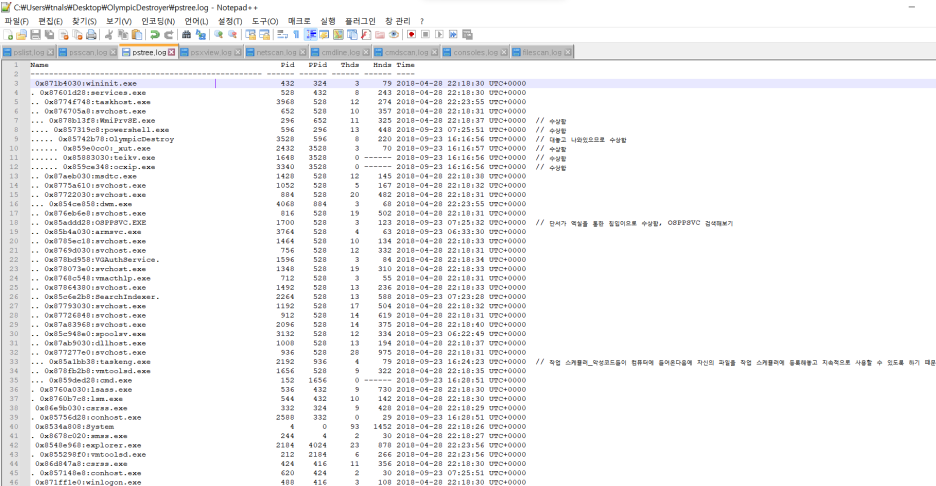

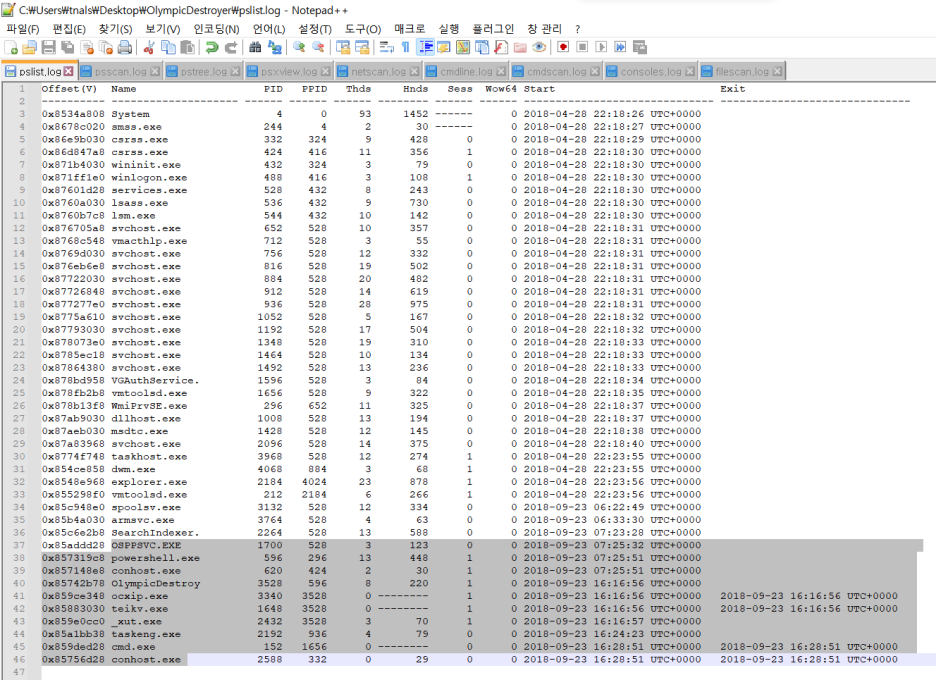

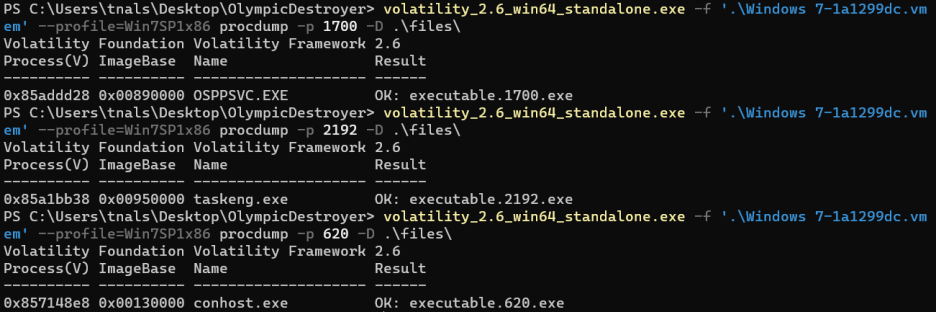

수상하다고 생각하는 파일 추출

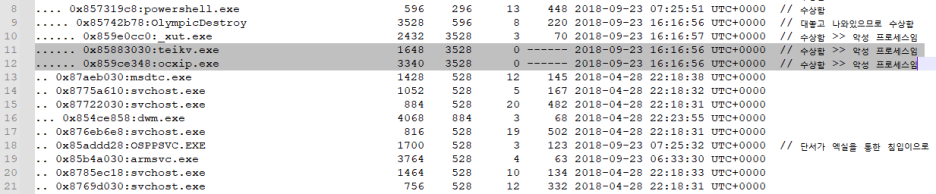

발생 시간이 인접하므로 관련이 있는 코드라고 생각할 수 있음

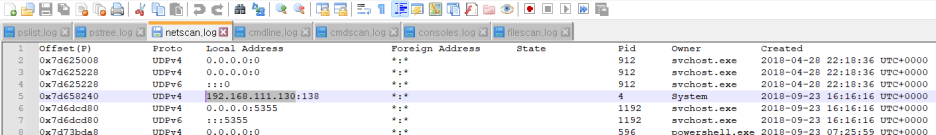

이 컴퓨터의 것으로 추정되는 IP 주소 발견

※ conhost : 콘솔 호스트로, 관련은 없지만 cmd로 파워쉘을 실행했을 때 무언가 생길 수 있음 ▶ 의심스러움

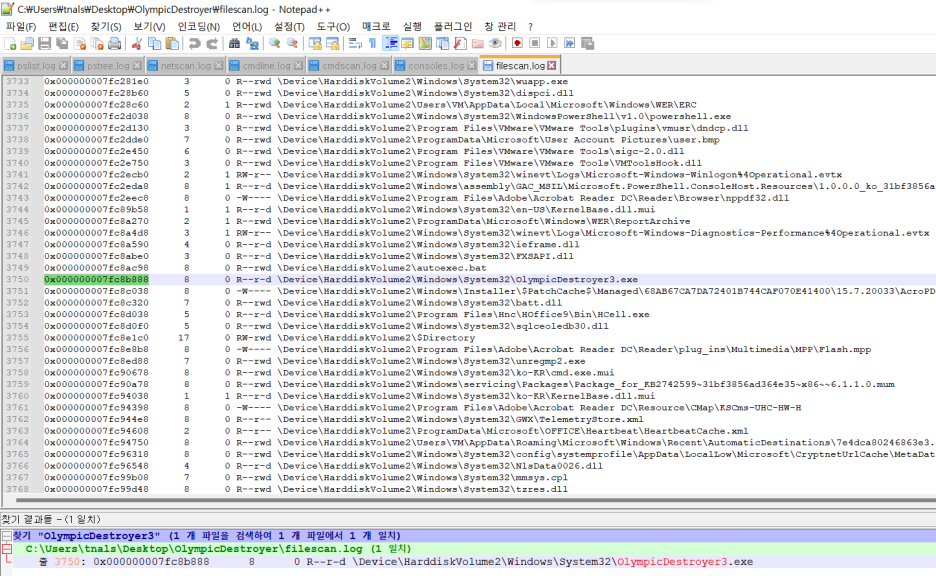

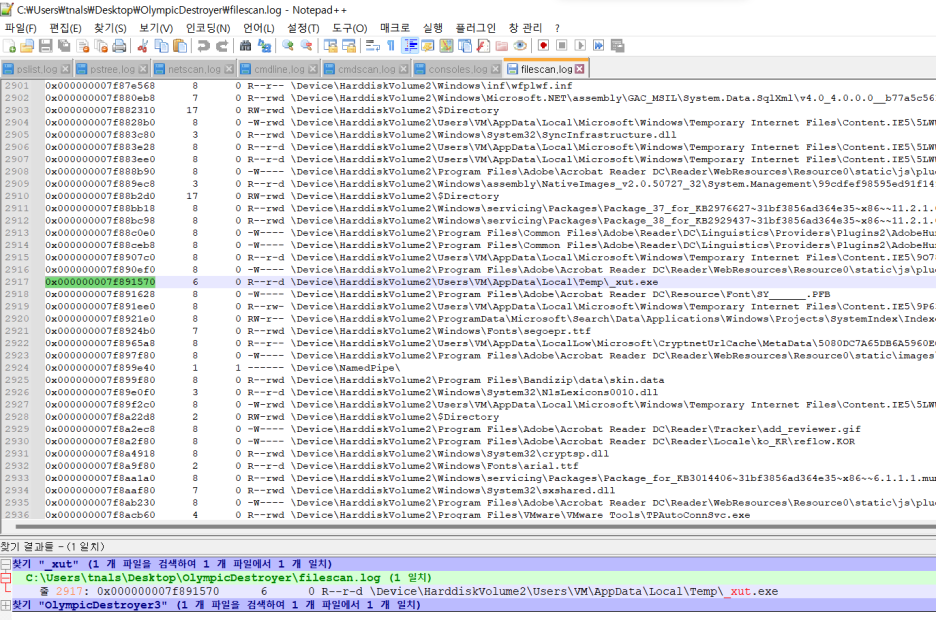

OlympicDestroyer 검색 후 경로(해시값) 추출

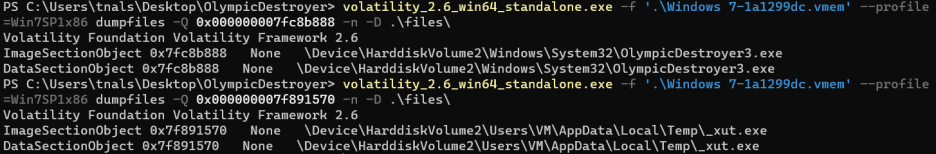

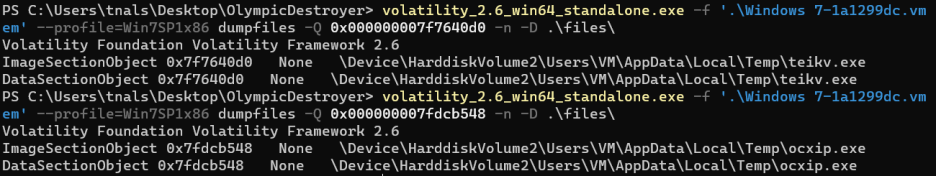

filescan.log 에서 procdump 명령어로 추출이 불가능했던 파일의 offset 값을 찾아 dumpfiles 명령어로 시도

추출된 것을 virustotal 사이트에 넣어보니 선택된 두 파일이 악성 프로세스임을 발견

[ 분석 ]

- 어디에서 들어와서 ▶ "Olympic_Session_V10_수정본.xls" ≫ OSPPSVC.exe (확실한 증거 X)

- 어떤 행위를 하고 ▶ 발견한 4개의 악성 프로세스들을 심화 분석하면 알 수 있음

- olympicdestroyer ≫ 공격 스크립트가 있었음, LDAP, 계정/패스워드가 있음

- _xut.exe ≫ 공격 스크립트가 있었음, 부팅 관련 기능을 못하게 이벤트 로그를 삭제

- 어떻게 나가는지(추가 공격) ≫ LDAP, 계정, 패스워드 같은 네트워크에 있는 컴퓨터의 공격 의심

이 실습은 메모리 덤프를 통해 메모리 포렌식 진행

메모리 포렌식 : 사건이 처음 터졌을 때, 상황파악을 하고 긴급 대처를 하기 위해 진행 ▶ 감을 잡는 정도로

[참고자료] 인프런_'기초부터 따라하는 디지털포렌식' 강의

'Security > Digital Forensic' 카테고리의 다른 글

| [CTF-d/Mutimedia] '저는 플래그를 이 파일에..' (0) | 2023.03.26 |

|---|---|

| Chapter 03. 윈도우 포렌식, 깊게 들어가기(1)_Windows Registry 개요 (0) | 2022.11.19 |

| Chapter 02. 침해사고 대응기법(2)_Volatility (0) | 2022.11.19 |

| Chapter 02. 침해사고 대응기법(1) (0) | 2022.11.07 |

| Chapter 01. 디지털 포렌식 도입 (0) | 2022.11.07 |