도구 설치, 환경 설정, 문제

- volatility 프로그램 설치

- 윈도우즈 터미널 설치

- 시스템 환경변수 설정

- 터미널 명령어 일부 학습 : 주요 명령어) cd, mkdir, echo, cat

- 문제 다운로드 : Volatility wiki - Memory Samples - malware-cridex / CTF-d-GrrCON 2015

volatility? : 메모리 관련 데이터를 수집해주는 도구

volatility에서 사용하는 명령어

- imageinfo : 메모리 덤프의 운영체제를 식별

- filescan : 메모리 내에 존재하는 모든 파일에 대한 정보

- dumpfiles : 프로세스의 메모리 덤프 추출 ▶ strings로 변환해서 키워드 검색

- procdump : 프로세스의 exe 파일 추출

Process 관련)

- pslist : 시간 순서대로 출력

- psscan : 숨김 프로세스를 볼 수 있음

- pstree : PID, PPID 기반으로 구조화해서 보여줌

- psxview : pslist, psscan을 한눈에 볼 수 있음, 숨김 프로세스 찾는 데에 사용

* PID : 운영체제가 각 프로세스를 식별하기 위해 부여된 프로세스 식별번호(PID, Process IDentification)

cmd 관련)

- cmdline : 프로세스가 실행될 때 인자값

- cmdscan : csrss.exe(Windows 7 이전), conhost.exe(Windows 7 이후)의 메모리를 검색하여 cmd에서 실행한 명령을 조회

- consoles : cmdscan과 유사하지만, 조회하는 개체가 조금 다름. 전체 screen buffer를 스캔하여, input과 output을 모두 획득할 수 있음.

Network 관련)

- netscan : Windows Vista 이후 전부 사용할 수 있고, 모두 가능

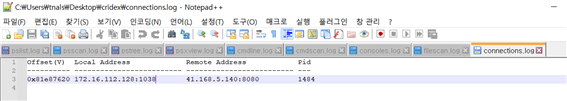

- connections : Active한 TCP 연결에 대한 정보를 조회

- connscan : 종료된 연결을 포함한 데이터를 출력

- sockets : 응답받기를 기다리고 있는 모든 프로토콜에 대한 socket들을 탐지

Volatility Cridex 풀이

윈도우 터미널에서 실습 진행

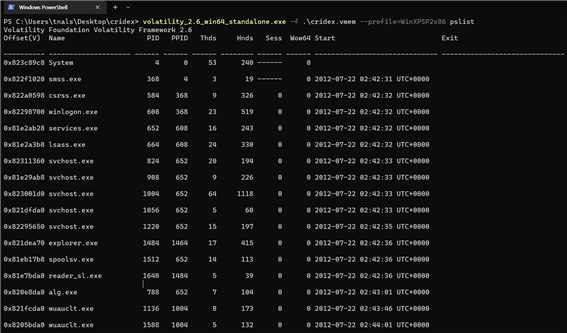

pslist 명령어로 프로세스 리스트를 출력

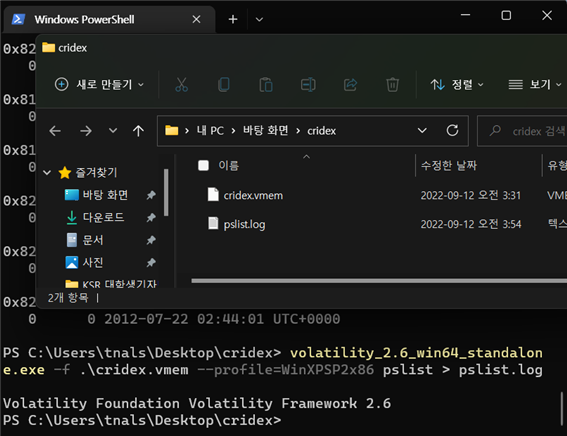

dalone.exe -f .\cridex.vmem --profile=WinXPSP2x86 pslist > pslist.log 명령어 ▶ 윗 부분에 출력되었던 모든 값들이 화살표를 타고 pslist.log 파일로 생성됨.

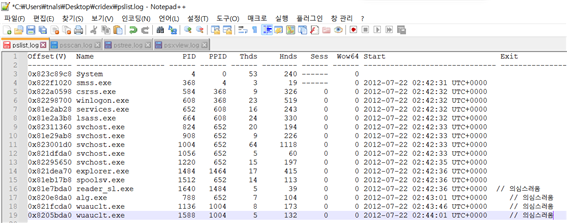

cridex 폴더에 생성된 log를 notepad++에 불러옴

volatility를 사용해서 분석한 프로세스들의 리스트이다. 프로세스 명을 잘 모를 경우 하나씩 검색해서 의심되는 프로세스가 무엇인지 파악하는 과정이 필요하다. 일반적으로 adobe -> PDF -> PDF 순으로 문서를 통한 악성코드가 매우 많다

시간순서대로 본다면 의심스럽다고 생각한 파일 이후에 생긴 프로그램도 의심해볼만 함. ▶ 파일에서 파생되어 다운로드 될 수 있음

filescan명령어는 메모리 내에 존재하는 모든 파일에 대한 정보이므로 크기가 매우 큼(양이 엄청 많음)

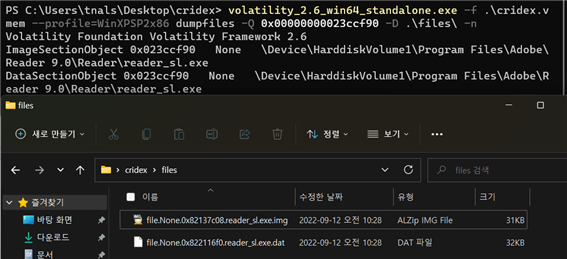

위에 찾은 pid가 1484였는데 밑에서 두 번째것도 pid가 일치해서 의심스럽고 그 다음 파일도 의심스러운 파일로 생각하였다. explorer.exe 파일은 파일탐색기로 크기가 너무 크기 때문에 그 아래인 reader_sl.exe 파일부터 살펴보았다.

- procdump : 프로세스의 exe 파일 추출

- reader_sl.exe 파일 → 악성 PDF 문서 → 취약점 → 악성 URL로 접속

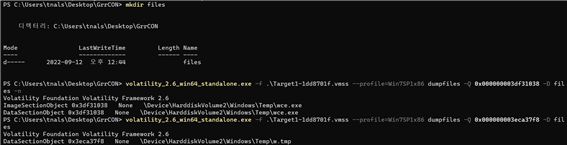

CTF-d, GrrCon 2015 풀이

- teamviewer : 관련 악성 코드가 있을 수 있어서 살짝 의심스러움

- mstsc.exe : 원격 관리 서비스임으로 완전 의심스러움

- cmd.exe : cmd 창을 여기서 여는 것은 흔한 일이 아니므로 의심스러움

- outlook : 메일관련 소프트웨어인데, 메일로 악성코드가 유포되는 경우가 많으므로 의심스러움

- 확인해야 할 것 : outlook.exe, tv_w32.exe, C:\Windows\Temp\wce.exe , w.tmp

추출하려고 했는데 오류 생김

제대로 된 실습은 못했지만 C:\Windows\Temp\wce.exe , w.tmp // 악성코드가 맞았음

[참고자료] 인프런_'기초부터 따라하는 디지털포렌식' 강의

'Security > Digital Forensic' 카테고리의 다른 글

| [CTF-d/Mutimedia] '저는 플래그를 이 파일에..' (0) | 2023.03.26 |

|---|---|

| Chapter 03. 윈도우 포렌식, 깊게 들어가기(1)_Windows Registry 개요 (0) | 2022.11.19 |

| Chapter 02. 침해사고 대응기법(3)_OlympicDestroyer (0) | 2022.11.19 |

| Chapter 02. 침해사고 대응기법(2)_Volatility (0) | 2022.11.19 |

| Chapter 01. 디지털 포렌식 도입 (0) | 2022.11.07 |