해당 문제의 내용은 아래와 같다.

우선 문제 파일을 다운로드 받아보았더니 압축 파일인 것 같지만 파일 형식을 알 수 없길래 파일의 확장자를 zip 파일로 변경하였더니 zip 파일로 변경된 것을 볼 수 있었다.

파일을 열어보니 Windows 7과 관련된 파일이 있었고, 이 파일을 열어보기 위해서는 가상머신에 winows7이 깔려 있어야 한다. 하지만 나는 깔려있지 않아서 Windows7 설치부터 시작하였다.

아래는 VMware에 Windows7을 설치하기 위해 참고한 사이트들이다.

- https://ssotori.tistory.com/227

- https://nan491.tistory.com/entry/VMware-%EA%B0%80%EC%83%81%EB%A8%B8%EC%8B%A0%EC%97%90-Windows-7-64Bit-%EC%84%A4%EC%B9%98%ED%95%98%EA%B8%B0

- https://m.cafe.daum.net/mj1968/NlVX/6?q=Windows&

VMware에 Window7을 설치한 후, 확장자가 vmx인 파일을 클릭하면 VMware가 실행되면서 Windows7이 부팅된다.

부팅되자마자 아래와 같이 문제가 적힌 메모장 파일이 뜨는 것을 볼 수 있었다.

메모장에 적힌 1번 문항대로 네이버에 들어가니 '사이버 경찰청 차단 화면'으로 넘어가는 것을 볼 수 있다.

1. 웹 서핑은 잘 되는데, 네이버에만 들어가면 사이버 경찰청 차단 화면으로 넘어간다. 원인을 찾으면 Key가 보인다.

1번 문제부터 해결해보자.

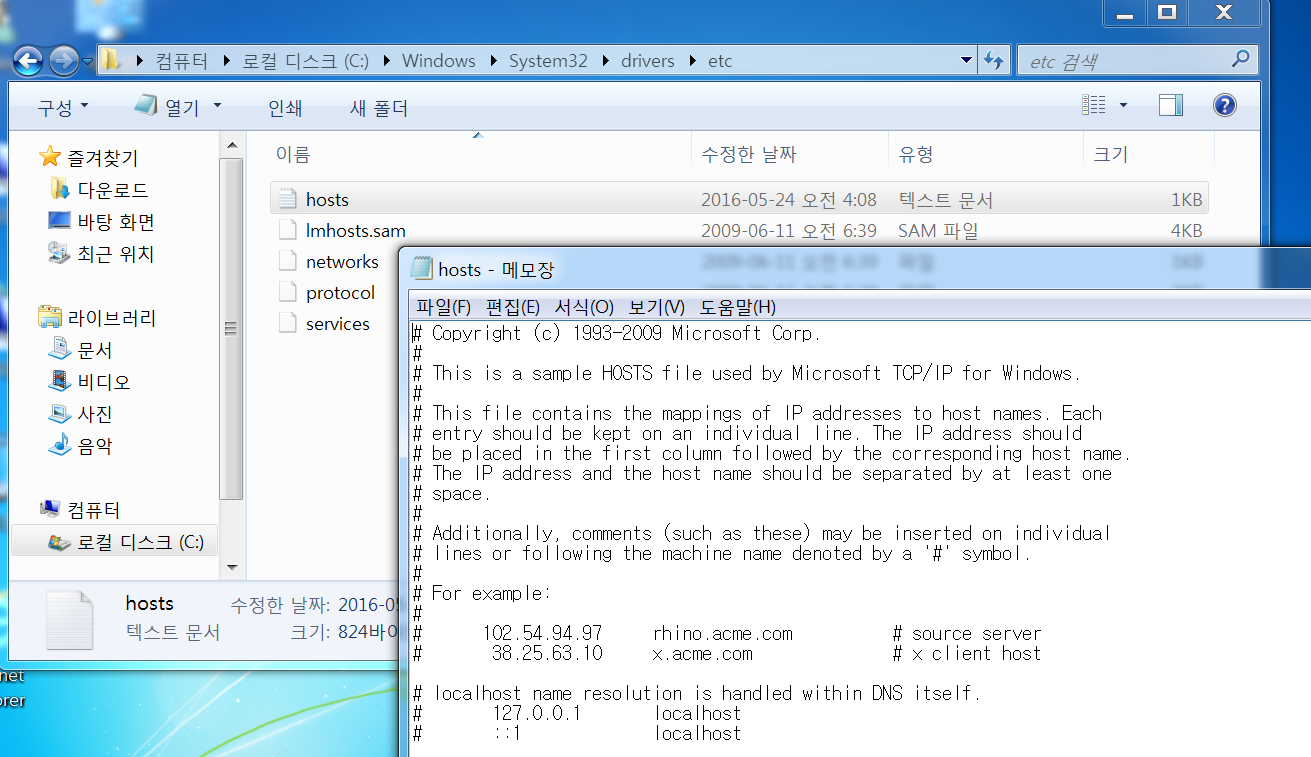

이 부분은 hosts 파일의 변조로 인해 발생한 것 같다. C:\Windows\System32\drivers\etc\hosts 해당 경로를 따라 hosts 파일을 확인해보았더니 아래와 같이 텍스트 파일로 되어있었다.

hosts은 원래 텍스트 파일이 아니므로 폴더 옵션에서 '숨김 파일 및 폴더' 부분은 '숨김 파일, 폴더 및 드라이브 표시'로 변경하였고, '알려진 파일 형식의 파일 확장명 숨기기' 부분은 체크 표시를 해제하였다.

숨김 파일을 볼 수 있도록 설정하니 아래와 같이 hosts 파일을 볼 수 있었다.

hosts 파일을 텍스트 파일로 열어보니 아래와 같이 키 값을 확인할 수 있었다.

2. 유성준이 설치 해 놓은 키로거의 절대경로 및 파일명은?

다음은 두번째 문항이다. 이 문제를 풀려면 키로거를 찾아야하는데 키로거를 설치한 흔적을 확인려면 최근 위치를 보면 알 수 있다.

아래 이미지와 같이, 해당 파일의 경로에서 여러 이미지 파일들을 확인할 수 있었다.

그 중 5.jpg 이미지 파일에서 키로거 파일의 경로를 확인할 수 있었다.

해당 파일의 경로로 따라가 보니 아래와 같이 키로거 파일의 절대 경로와 파일명을 확인할 수 있었다.

따라서 키로거의 파일명은 v1tvr0.exe 다음과 같고, 경로는 C:\v196vv8\v1tvr0.exe 이 된다.

3. 키로거가 다운로드 된 시간은?

다음은 위에서 찾은 키로거 파일이 다운로드 된 시간을 확인하고자 BrowsingHistoryView 프로그램을 설치하여 확인해보았다. 해당 프로그램은 Windows7 가상 머신 내에서 인터넷에 검색하여 다운로드 받았다.

처음에 'BrowsingHistoryView' 프로그램 사용법을 잘 몰라서 오랜시간 붙잡고 있었다...

이 프로그램에서 키로거가 다운로드 된 시간을 확인하기 위해 'Advanced Options'에서 'Filter by visite date/time' 항목에서 지난 몇일의 항목까지 보는 부분에서 원래 10으로 되어있던 것을 10000로 변경해주었더니 키로거 프로그램의 다운로드 시간을 확인할 수 있었다.

아래 이미지와 같이 키로거 프로그램이 다운로드 된 시간은 2016-05-24 오전 4:25:06 임을 확인할 수 있었다.

4. 키로거를 통해서 알아내고자 했던 내용은 무엇인가? 내용을 찾으면 Key가 보인다.

다음은 키로거를 통해 알아내고자 했던 내용을 확인해보는 문제이다.

이 부분은 키로그가 기록된 부분을 찾으면 된다. 키로그가 기록된 부분은 z1.dat 파일에 있었다.

따라서 해당 문항에서 얻을 수 있었던 키 값은 blackkey is a Good man 이다.

1~5번 문항에서 얻은 값들을 모두 조합하면 아래와 같다.

what_the_he11_1s_keeyc:\v196vv8\v1tvr0.exe2016-05-24_04:25:06blackkey is a Good man

이렇게 구한 값을 인증키 형식에 따라서 MD5 암호화를 진행하니 아래와 같은 최종적인 키값을 얻을 수 있었다.

970f891e3667fce147b222cc9a8699d4

이때, 암호화 과정에서 주의할 점은 lowercase(MD5('키 값')) 으로 되어 있기 때문에 대문자 즉, UpperCase가 아닌 lowecase인 소문자로 암호화 해주어야 한다.

[MD5 암호화 사이트] https://coding.tools/kr/md5

써니나타스 문제 중에서 몇시간 동안 붙잡고 푼 문제는 이 문제가 처음인 것 같다... 결국 29번 문제 해결..!!

구글링 해도 가상머신 문제 때문에 유독 오래 걸린 것 같다...

하핫 사실 처음에는 문제 파일 내에 있는 Windows7 파일을 어떻게 여는지 몰라서 VMware에서 Windows7 가상머신을 열고 새로운 창에서 써니나타스 페이지에 접속하여 문제 파일을 다운로드 받으려다가 실패했다...ㅎㅎ 결국 이 부분은 구글링해서 성공...ㅎㅎ

[참고 자료]

https://mandu-mandu.tistory.com/144

'Security > Digital Forensic' 카테고리의 다른 글

| 네트워크 연결정보 분석 (0) | 2023.05.30 |

|---|---|

| [Suninatas] 28번 Write-up (0) | 2023.05.25 |

| [Suninatas] 21번 Write-up (0) | 2023.05.23 |

| [Suninatas] 26번 Write-up (0) | 2023.05.23 |

| 설치되거나 사용된 주요 프로그램 분석 (0) | 2023.05.23 |